如左上角所示

来源:https://challenge-to-win.fandom.com/wiki/Challenge_2_Win_Official_Idles (许可协议 CC BY-SA (3.0) (Unported))

test1 发布的帖子

-

pkuanvil 有新图标啦发布在 BBS Suggestions

-

RE: Telegram 的隐私保护指南,和信息搜索工具发布在 Networking

转自 PKUChatBot

收到读者消息,称被强行检查手机的时候,似乎检查者在瞄准Telegram。这种情况下该怎么办 ——

如果事情如描述的这样,这听起来不像是随机的拦路检查,它更像是有针对性的搜查。比如对白纸抗议活动的镇压,如果镇压当局认为动员发生在Telegram,并怀疑您是为支持者/甚或参与者,那么对您的设备的检查就会是这样。

检查者最容易关注什么?除了没来得及阅后即焚的聊天记录之外,他们可能主要关注:

检查者最容易关注什么?除了没来得及阅后即焚的聊天记录之外,他们可能主要关注:1、用户ID。这个ID是唯一的,不可更改,不论您如何改变昵称、手机号码、代理等等,这个ID不变。也不可隐藏。

2、如果搜查与案件有关,这个ID将会被放入一个数据库。

3、警察可能会查看您在Telegram上的所有联系人,收集这些联系人的ID,并在上述数据库中寻找匹配。他们还收集您给联系人起的所有名字。

4、找到匹配后就能找到社交关系,然后用于逼迫目标人交出自己的队友。同样,他们也会对他们“熟悉的”电话号码感兴趣。 于是,对此,您可以做的事:

于是,对此,您可以做的事:1、为敏感的政治聊天和频道设置一个单独的账户。

2、使用 Partisan-Telegram(这里是安卓版:https://github.com/wrwrabbit/Partisan-Telegram-Android ),设置一个假的密码,输入后会自动隐藏或取消敏感信息。

P-Telegram 有两个密码而不是一个 —— 真实密码和假密码。如果用户输入了假的密码,则会执行一系列预定义的操作,例如:

- 使用 Telegram 向家人和信任的联络人发送自定义的紧急求救消息;

- 删除用户所在的聊天和主持的频道;

- 在此设备上注销帐户;

- 删除除当前会话之外的所有其他会话;

- 以及其他。

外观上它看起来很像是Telegram本身,以隐藏自己。

3、如果警察要求查看Telegram,请输入那个预设的假的密码,以显示一个您没有订阅任何政治聊天/频道的“脱敏”账户。

更多建议:

更多建议:1、当您要注册一个新的账户时,请关闭与手机的联系人同步功能。从此之后永远不要让TG访问您的联系人。

2、要求您的家人、朋友或熟人等使用Telegram的人,同样关闭联系人同步。至少把您的联系方式删掉。

3、如果您是抗议活动的参与者,不要使用Telegram联系您的队友或媒体;至少要定期删除与抗议活动有关的所有联系人的对话。

-

Telegram 的隐私保护指南,和信息搜索工具发布在 Networking

https://iyouport.substack.com/p/telegram-c2e

我们一直都不推荐 Telegram 作为敏感通信工具,它的唯一优点只有频道。但也因此,它汇聚了全球消息来源,尤其是对于突发事件来说,于是吸引了极大的人气。

我们此前介绍了 Telegram 用户被去匿名化的方法,见《从 Telegram 揭露您的身份信息可能吗? — — 有中国朋友提起了这个问题。答案是:可能》;本文将首先简单梳理 Telegram 的隐私安全问题,如果您必需使用它,至少应该注意这些事。

1、电话号码和其他与Telegram账户相关的数据都会被定期收集和储存,这对SIM卡实名的国家用户来说相当不方便(所有强制手机号码注册或验证的应用和服务都不值得推荐)。此外,当您的联系人之一加入该应用时,您就会收到通知(其他所有在Telegram上并且联系人中有新加入者的人也都会收到通知)。

2、标准的 Telegram 聊天并不是端对端加密的,要使用加密您必需手动选择。telegram 群组也不加密,甚至可以通过搜索引擎找到。

3、Telegram 只对传输中的数据进行加密(在服务器和终端用户之间),但它不对静态数据进行加密 — — 已经发送的信息未加密地存储在Telegram的云服务器上,理论上Telegram的员工可以随意访问所有这些信息,或者在数据泄露的情况下被无意中作为纯文本发布。这也是此前那位俄罗斯姑娘被抓住的可能原因之一。

4、如上,Telegram 上的群组和频道也是如此,无论它们是公开还是非公开的。在那里分享的任何东西,包括文件、多媒体等,都没有真正的隐私。

5、在对内容进行加密时,Telegram使用的是 MTProto,这是它自己的加密协议,也就是说没有其他人使用。虽然到目前为止还没有任何令人担忧的报道(MTProto毕竟是开源的),但这有可能成为问题,因为众所周知,专有的/晦涩的协议中的安全缺陷比被广泛使用的协议更难被发现。

如果您不得不使用 Telegram 并且担心自己的人身安全和隐私人权,唯一方法是为一对一的交流启用端对端加密。群聊就算了吧,真的不推荐。

请注意,端对端加密的聊天只能在移动设备中进行,不支持桌面版。

您可以在这里选择更安全的通信工具。

建议所有中国用户务必做到以下这些措施中至少90%;敏感用户建议做到100%。Telegram多年来都是中国当局的重点盯防目标之一,您可能也知道这件事。

1、位置隐私 —— 确保 “附近的人” 功能被关闭(进入 “联系人” > “查找附近的人”)。这项功能应该是默认关闭的,除非您出于某种原因将其打开了,不要打开。不要用它来找朋友!在抗议现场的人们建议使用 Briar 或 Berty 等。在这里看到更多。(最理想的状况应该是您在自己的团队中提前部署这些设施;最差的情况是在抗议现场紧急组织并部署这些设施,以绕开镇压者的渗透。)

2、电话号码隐私 —— 进入Telegram设置 > 隐私和安全 > 电话号码。在那里,关于谁可以看到您的电话号码 > 选择 Nobody。不论您注册用的号码是否实名,都建议选择隐藏。

3、在线状态隐私 —— 转到 Telegram 设置 > 隐私和安全 > “最后出现&在线“,在这里选择 Nobody。这可以让您对其他用户显示为永久离线。(这点很重要,加密货币爱好者可能更了解这一安全措施?如果您尚未了解并且感兴趣,我们可以在未来更详细解释。总之,这里先选Nobody。)

4、头像照片隐私 —— 进入Telegram设置 > 隐私和安全 > 头像照片。在那里,选择 “我的联系人”(很遗憾这个地方您无法选择对所有人隐藏,所以,请特别注意不要随便添加联系人!确保只添加您认识的人!在这里看到伪装您的熟人这种手段如何成为对您去匿名化的攻击形式)。

5、通话隐私 —— 进入Telegram设置 > 隐私和安全 > 通话。在那里,选择 Nobody。

6、消息隐私 —— 进入Telegram设置 > 隐私和安全 > 转发的消息。在那里,选择 Nobody (注意,在下面您可以添加个别例外。尽可能不添加比较好)。

7、群组添加隐私 —— 进入Telegram设置 > 隐私和安全 > 群组和频道。从那里,选择 “我的联系人”。这将防止随机用户将您加入群组和频道。

8、双因素身份验证 —— 进入Telegram设置 > 隐私和安全 > 开启2FA。

9、额外的安全 — — 对于那些有额外安全意识和/或需求的人来说,以下两个额外的功能可以利用:

a) 禁用数据和存储设置中的后台下载选项 Background Download —— 这将阻止应用程序自动下载媒体文件,让您可以更好地控制您想下载什么文件以及从谁那里下载。

b) 启用链接预览设置 —— 进入Telegram设置 > 隐私和安全 Privacy and Security > 数据设置 Data Settings > 链接预览 Link Previews。这将允许您在点击链接之前进行预览,以便减少钓鱼攻击的可能性 — — 建议拒绝所有缩短链接!在查看到原链接之前不要直接点击!查看原链接的方法在这里。

昨天我们提醒了 接下来更可能出现的局势 — — 不仅有“秋后”,还包括信息战,统治者将使用大量歪曲的信息污染抗议战略,分化抗议者、恐吓支持者,旨在扑灭那些已经燃起的火焰。

这种情况下后勤人员需要发挥作用:搜集信息、验证信息,即 开源情报。准确说是社交媒体情报。我们发布过非常多开源情报工具集(有一整个系列)但现在您可以不容易找到最想要的工具。于是以下内容我们将总结一些针对 Telegram进行搜索的基本工具。

强调,建议参与这项工作的朋友为 Telegram 安装一个桌面应用程序,这里是下载页面的官方链接,这样可以简化搜索,并允许您绕开移动应用环境的限制对URL进行操作。

聊天记录导出功能也只限于Telegram的桌面版。可以通过在桌面应用程序上打开感兴趣的聊天,并点击右上角的三点图标来找到它。您可以选择您的聊天记录导出偏好 — — 以及选择下载文件的大小限制(目前最大为4GB)。

Commentgram — 谷歌为Telegram频道中的评论定制的搜索引擎。

Lyzem — 被宣传为 “专门为Telegram和Telegraph平台创建的独立搜索引擎”。是搜索关键词、频道和公开组的可靠工具。包含一个允许用户对帖子进行索引的综合服务 — @IndexPost_bot。

Telegago — 专为Telegram的谷歌定制搜索引擎。

Telemetrio — 按评级、人气、国家等排序的Telegram频道的巨大列表。

TGStat — 包含大量的可搜索目录和特定国家的频道指标。

Tlgrm EU — 按类别分组的各种频道列表。这个网站维护着一个频道目录,如果您有自己喜欢的频道,可以通过填写一个小表格后将您的最爱加入该目录。

还有其他 Telegram CSE,很多开源情报爱好者都在开发自己的小工具,搜索结果可能有所不同,取决于它们索引的来源,也取决于这些来源的更新程度。比如这里是一个可靠的 Telegram CSE 的例子(作者不详)。

关于信息验证方法,见我们的列表-5中 “开始调查”板块。

就是这样!希望所有抗议行动的参与者和支持者都能顺利平安。

这两天来IYP回答了非常多的提问,很多中国朋友提出了重要的和值得深入研究的话题,令人兴奋。预告:接下来的时间里,我们将对这些问题进行仔细整理,并逐一发布我们的详细分析,最终汇总它们。因为这是一个非常好的机会可以提升各位有志之士在各方面的能力。此刻的工作要点,保护安全!保存实力! 晚些时候见。

️

️ -

RE: 关于隐私保护的研讨帖发布在 Computer

@kgdjcb46158 无限注册的似乎只能在 i2p 上使用,能在 clearnet 上使用的都需要已有的邮箱收验证码 torrent 服务倒是有,不过 i2p 这个网速稍微大一点都没法下载

-

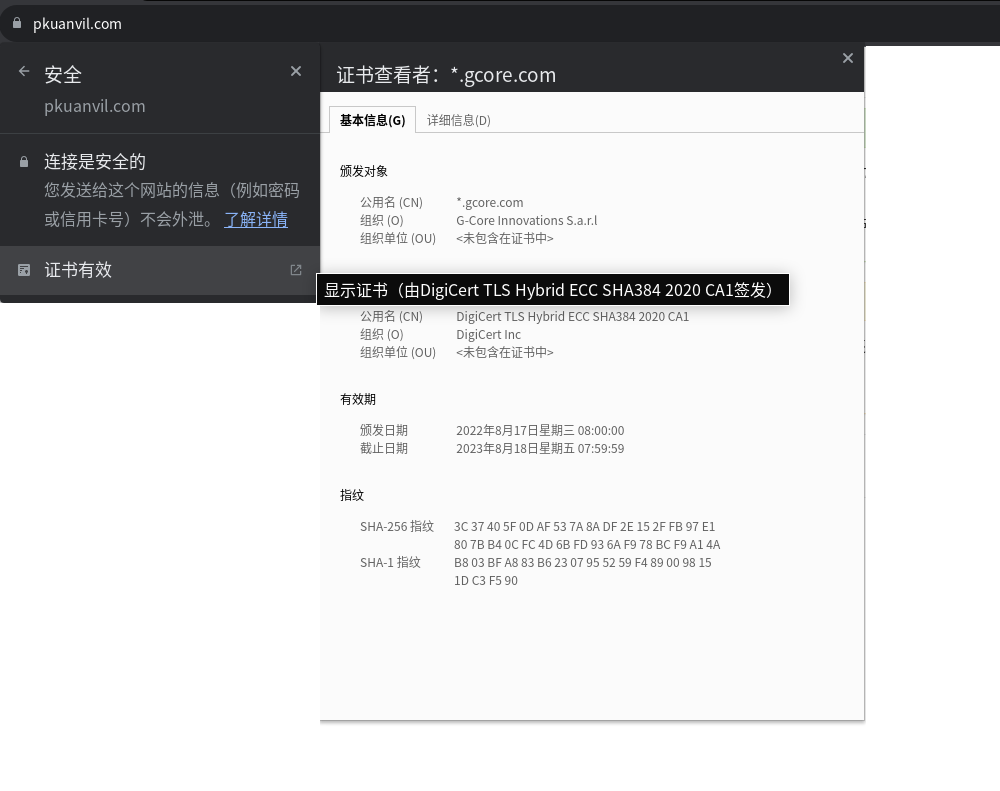

RE: 使用 chromium 浏览器的 host-rules 命令行(目前)免翻墙上 pkuanvil.com 以及部分 SNI 阻断的网站发布在 Networking

注意有些 CDN 使用上述的

host-rules命令行不需要设置安全例外,可以直接正常链接,比如本站的 Gcore CDN,再比如 Github Pages 也可以

chrome.exe --host-rules="MAP www.pkuanvil.com gcore.com, MAP *.github.io shopify.github.io"

-

RE: 使用 chromium 浏览器的 host-rules 命令行(目前)免翻墙上 pkuanvil.com 以及部分 SNI 阻断的网站发布在 Networking

命令行选项

--ignore-certificate-errors会让 chrome 忽略所有网站的 https 证书错误,但这样做是不安全的(chrome 如果发现这个选项会在浏览器主页显示警告),最好只给 github.com 等一部分网站设置例外,其他网站正常连接 -

RE: 使用 chromium 浏览器的 host-rules 命令行(目前)免翻墙上 pkuanvil.com 以及部分 SNI 阻断的网站发布在 Networking

github 的命令行选项

--host-rules="MAP github.com G11, MAP *.github.com G11, MAP github.githubassets.com G11-1, MAP raw.githubusercontent.com 185.199.109.154, MAP user-images.githubusercontent.com 185.199.109.133, MAP *.github.io shopify.github.io" --host-resolver-rules="MAP G11 20.205.243.166, MAP G11-1 185.199.109.154"(其中 G11 和 G11-1 是两个乱起的名字,可以任意替换,比如替换成 Alice 和 Bob 之类的也可以)

需要在浏览器里面手动访问 https://github.com , https://github.githubassets.com , https://raw.githubusercontent.com , https://user-images.githubusercontent.com 这几个网址并手动设置例外,如下图所示

update:

MAP raw.githubusercontent.com 185.199.109.154,ip地址的最后一段不是 153 而是 154 -

RE: 使用 chromium 浏览器的 host-rules 命令行(目前)免翻墙上 pkuanvil.com 以及部分 SNI 阻断的网站发布在 Networking

source:

Windows 上直接仿照第一个链接里面的 bat 脚本就行

-

使用 chromium 浏览器的 host-rules 命令行(目前)免翻墙上 pkuanvil.com 以及部分 SNI 阻断的网站发布在 Networking

如题,必须是基于 chromium 的浏览器,常见的是 chrome 和 edge

chrome.exe --host-rules="MAP www.pkuanvil.com gcore.com"这个方法实际上是强迫浏览器发送一个错误的 SNI 域名,依赖 CDN 支持加上 CDN 官网的域名

gcore.com没有被阻断(创站初期选择 gcore 除了免费 1T 流量以外支持这种伪装也是原因之一,算是留下的一个后手),至少目前是可行的当然这不能替代一个翻墙的工具,因为多数 CDN 并不支持 SNI 域名的伪装

Update:因为 gcore 大量 ip 被封,此方法可能有效程度不高。(但对于 github 应该是长期有效的,因为 github 的 ip 没有被封)你可以尝试强行让 gcore.com 解决到特定 ip,例如

chrome.exe --host-rules="MAP www.pkuanvil.com gcore.com" --host-resolver-rules="MAP gcore.com 120.28.10.46"有 ipv6 的话可以试试 ip 地址

2a03:90c0:9994::9994Update: #755 - 使用 chrome 浏览器 SNI 伪装免代理上部分 GFW 被墙网站(更新规则文件和启动脚本)

-

RE: 关于隐私保护的研讨帖发布在 Computer

https://web.pkuhollow.com/##106858

#106841

以下是一些可供参考的外部链接,有助于一般学习:

Privacy Tools Guide——这里有很多保护隐私的即时聊天、翻译服务等,是否开源、支持的操作系统情况以及广告情况等都会有所标注:

https://www.privacytools.io/

类似Privacy Tools Guide的PRISM BREAK:

BREAK:

https://prism-break.org/en/

一个不知名博客:

https://program-think.blogspot.com/

《数字极权时代生存手记》——基本的数字移民或数字行动指南,包含社会工程学层面匿名导论:

https://reconsidera.github.io/#/

Digital-Privacy——特别全面的手册,对于个人敏感信息查询,保护措施,开源信息收集(OSINT)对抗:

https://github.com/ffffffff0x/Digital-Privacy/

现代隐私保护指南——提供一套较为完整的隐私保护方案,侧重于匿名:

https://archlinuxstudio.github.io/ModernSecurityProtectionGuide/#/

Anti-1984,抵抗国家机器对公民的监控(但是作者的”权证金丝雀“似乎”飞走了“):

https://gitlab.com/mdrights/digital-rights

以上参考链接仅因在技术方面各有所长而得到推荐。

对于其中的技术建议,宜量体裁衣;读者应独立思考,有所扬弃,明辨是非!

(2-10 0:41:39 35关注 5回复)[Alice] 虽然我大概操作不来,还是码一下

[洞主] Re Alice: 不急不急,日积月累嘛

[Bob] Good find!

[Carol] 建议转载tp洞

[Bob] 我也是这方面爱好者,但是没学过计网和操统,感觉很多基本模型不清楚,还是要学习一下 -

RE: 关于隐私保护的研讨帖发布在 Computer

https://web.pkuhollow.com/##106841

#101346

洞主决定对曾经的一些树洞进行整理,进行新一波的碎碎念……

本系列文章为洞主写作,在保留来源的前提下允许复制转载。欢迎指正谬误。

如有AI协助,将会单独标注

(2-09 20:30:32 17关注 13回复)[洞主] #99687 #100141 #101346

总而言之

不同的操作系统在安全功能、隐私保护、便利程度上有强弱的差别。例如,极度追求隐私的用户可能倾向于使用Tails这样的Linux发行版,对安全功能要求较高的用户则可以选择Qubes OS(它将各个组件隔离运行)作为系统的基础;若用户仔细检查隐私设置、谨慎安装应用程序,Windows(可用公开脚本屏蔽系统的遥测等), macOS与常见Linux发行版(非国产)在安全与隐私上仍然可行。目前,Android(非国产)与iOS的安全功能都还不错,而基于Android的开源操作系统有时则能提供更好的隐私保护。反例:有可能监控用户安装的应用并上传至不可信服务器的国产安卓系统,甚至包括欧洲版。

通常建议使用自由与开源软件,它们能够被公开审计,从而降低了暗藏后门的概率。不过,当需要使用较为小众的软件及闭源软件时,请确认它们的开发者值得信任、漏洞能在可接受的时间内被修复。反例:国家监控中心。

当然,不可信的软件可以使用虚拟机隔离或在另一台设备上运行;并且,不可信的软件即使来自App Store, Play Store等,也有可能作恶。

保持良好的使用习惯,仅在官方网站和可信任的软件商城(App Store, Play Store, F-Droid, Aurora, etc.)下载软件,您将很难主动感染恶意与间谍软件。不过,在Windows等常被恶意与间谍软件光顾的操作系统,安全软件是可选项;但安全软件通常具有高权限,请确保其开发者值得信任,不要引狼入室。反例:数字+“安全中心”。

以上的一条原则是,应当清楚自己能够信任谁——某开源软件的社区?某操作系统的开发商?某闭源软件的开发者?某改版树洞的密码数据库与后台人员?

人们常常会预期面临某些风险。如果预期的风险是被偷走手机,那么设置SIM卡锁、开启设备查找和不解锁bootloader是有利的;如果风险是在进行散步时被当场取证,则SIM卡密码是无用的,开启设备查找可能是有害的,但不解锁bootloader可能会带来益处;如果风险是手机自身的操作系统,则解锁bootloader是刷机的必由之路。禁用生物识别?锁屏隐藏通知?具体的防护措施可能会根据设定的威胁模型而产生变化。[洞主] 进阶(以下是更实用的内容)

使用可信的硬件并了解自己信任了哪些制造商,如有不信任则可更换或列入威胁模型并防范;但更重要的是不用时关闭不需要的功能,如手机仅使用Wi-Fi与Bluetooth时可进入“飞行模式”。

设置一个强密码。如有需要,在Android在“开发者模式”中设置备份密码,取消已信任的USB调试设备,然后确保“USB调试”关闭,如有需要可关闭一切USB连接,最后关闭“开发者模式“;iOS连接计算机设置备份密码,“还原位置与隐私”以取消已信任的设备,并且在“(生物识别)ID与密码”中关闭锁屏时允许“USB设备”选项;iOS与macOS已具有“锁定模式”,可进一步防御本地或在线的黑客或取证攻击,但这将折损性能。

当面临取证威胁时,Android可长按电源键关机,来不及时长按电源键并点击“锁定”进入“锁定模式”;iOS可长按任意音量键+电源键(或连续点击电源键,或长按电源键,都取决于设备)关机,来不及时,长按任意音量键+电源键(同上)即可。这将禁用生物识别(Android还会隐藏所有通知),而关机则将进一步消除内存中较低级别的加密密钥(前提是手机已使用强密码加密),如果不能及时发动冷启动攻击,以目前的技术取证加密数据难度约等于您的肉体强度。

提醒:Android与iOS目前为分级别的加密,部分包括系统文件、日志在内的文件可能不被加密或仅受弱保护。例如,如有国产软件将您的敏感信息分级为最低的“首陀罗”级,就会成为软肋并且可能被成功取证。对于BitLocker, FileVault, VeraCrypt与Cryptomator,理想情况下数据本身都是被加密的。

如果设备在开机时显示验证(安全)启动失败,可能是系统被篡改的迹象(亲自刷机除外);尽管初始状态的Android, iOS, macOS与Windows都有验证启动,但如果曾被连接至不明设备或取证设备,在有敏感资料的情况下应当刷机销毁之;新的GNOME 43也将警告验证启动的异常。不过,是否信任”验证启动“本身取决于您自己。

Android面临取证的另解是使用“多用户模式”,这仅限于一般的目视检查,使用专业设备的取证将可能发现潜藏的其他用户。

目前,Google可在定向在线攻击(这些攻击有时是国家级的)下保护用户账户,iCloud已提供“高级数据保护”。对于各类云服务,有时需抓住重点进行保护。[Alice] 问个小白问题,这些操作有没有可能把容易做的直接集成为一个类似于360安全卫士(只是类比,不是说360安全卫士有这么好)的软件

[Bob] Re Alice: 提高安全性是比较难的,需要使用者全力配合 提高隐私性可能难度稍低一些,诸如 LineageOS 之类的应该易用程度是比较高的,再搭配 trime 输入法

[洞主] Re Alice: 有一些操作系统本身就具有全套的安全与隐私保护、甚至是反取证设计,但使用它们本身就是一道门槛。

对于日常使用的系统,只要是可信任的(排除国产安卓系统等),在安全性上已经满足基本要求,用户要做的就是仔细检查隐私设置、定期更新操作系统、谨慎安装应用程序、保持良好使用习惯。进阶的内容,可能更有助于保护隐私,或在一定程度上抵御黑客或数字取证。

当然,互联网上的确有一些公开的脚本(请确保来源可信),可以完成诸如”一键阻止Windows遥测“等任务,不过许多操作还是建议按照设定的威胁模型来决定。

[Carol] Re 洞主: 支持!我发现我国产电脑的windows的TPM不是国内公司产的,是AMD生产的

[洞主] Re Carol: 是的。曾经有一段时间,TPM是受到管制的,且电脑厂商似乎只能使用国产TPM或者不使用此功能;现在的TPM多数已经整合进入CPU,并且得到销售。至少在现在,它们比以前更加可信了! -

RE: 关于隐私保护的研讨帖发布在 Computer

https://web.pkuhollow.com/##106841

[洞主] #100404

使用友好的浏览器

前文已经介绍了推荐的浏览器、其特性与使用指引,下面将更进一步讲述如何防止DNS泄露与WebRTC泄露——前者可以让运营商窥探您访问的网站,后者可以让恶意网站窥探到您的实际IP地址。这是略微进阶级别的防护,但很重要。- Tor Browser早已默认考虑了这些,所以您无需担心

- Mozilla Firefox(非中国版):

根据MozillaWiki,用户为了防止DNS泄露,应在设置->常规->网络设置中启用DNS over HTTPS后,在about:config界面(请认可警告)将network.trr.mode键值由2(首先使用TRR,解析失败时用本机解析器)改为3(仅使用 TRR)。

根据Mozilla Support,用户为了防止WebRTC泄露,应在about:config界面将media.peerconnection.enabled键值设置为false.

另一个简便方法是安装uBlock Origin并在其设置界面阻止WebRTC泄露。 - Chrome or Microsoft Edge

在这些浏览器,进阶操作可能需要命令行界面。但基础的DNS over HTTPS操作是相似的,防止WebRTC泄露的简便方法也相似。 - Safari

Safari默认不会泄露WebRTC。 - 基于代理或VPN的防护

可靠的VPN服务通常都会负责防止DNS泄露与WebRTC泄露。欲在Clash代理中防止DNS泄露,请开启Global模式。

许多VPN提供商都会在自己的网站上提供IPv6泄露、DNS泄露及WebRTC泄露等检测,例如这里。IPv6泄露容易解决,在网络设置中一关了事是最简单的做法。

这里还要纠正一个错误:Chrome看起来早已使用Windows API来加密储存的密码,用户输入Windows用户密码来解锁它们。

[洞主] 补充:操作系统也可提供系统级的私人DNS,参考这里。

[Carol] 似乎可以用cloudfare的dns服务

[洞主] Re Carol: 具体的服务选择取决于使用情景与服务质量。例如,部分境外加密DNS服务可能受到国家防火墙干扰。 - Tor Browser早已默认考虑了这些,所以您无需担心

-

RE: 关于隐私保护的研讨帖发布在 Computer

https://web.pkuhollow.com/##106841

[洞主] #100344

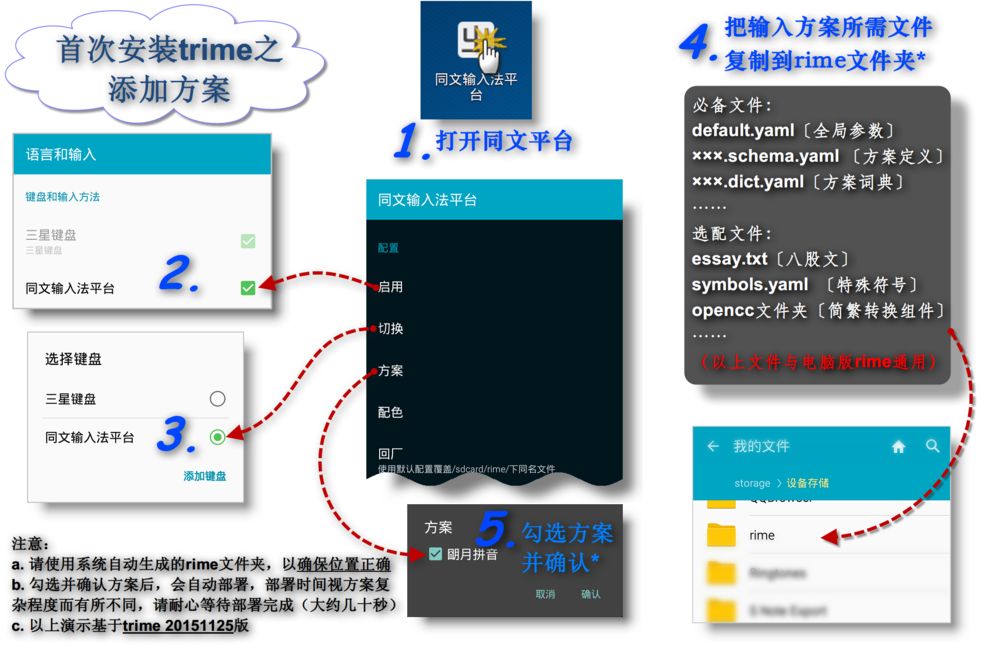

安装合适的中文输入法

前文已经介绍了几款不错的输入法,就官方”简易图解“不够简易的问题,下面追加一点:

第4步,输入方案所需文件需要在plum下载,其中

/// 配方一覽 ///->Essentials

下链接中的那些yaml文件是必须的,至于输入方案可以在下面寻找喜欢的下载

如您还有其他相关疑问,欢迎提出!

Android 上 Trime 输入法安装简易图解:

-

RE: 关于隐私保护的研讨帖发布在 Computer

https://web.pkuhollow.com/##106841

[洞主] #101288

保护您的重要文件

前文已经介绍了常见的操作系统加密与具有加密功能的开源软件,以及使用指引、威胁模型和应对概述。下面以专业加密软件VeraCrypt为例,参考了官方Documentation,给出最可能面临的问题。- 操作系统和第三方应用程序可能会向系统宗卷写入有关存储在VeraCrypt加密卷中的数据的信息(例如最近访问的文件的文件名和位置)或数据本身(临时文件),或包含该卷的设备名称。关闭操作系统的“快速访问“记录,将VeraCrypt卷安装为可移动介质有助于部分缓解此问题,但最佳方案是使用完全存储在可移动介质上并从可移动介质引导的Tails等系统,不过后者开销较大。

- 未加密的主密钥和打开的敏感文件内容存储在RAM中,可能成为页面文件、休眠文件或内存转储文件(可关闭之)导致泄露到系统宗卷,也可能被提取内存镜像(在数字取证中已有应用)甚至在关机一段时间内遭到冷启动攻击。在RAM中加密主密钥和缓存密码有助于缓解此问题,也可以设置注销、锁定或睡眠时清除缓存的密钥,并在即将遭遇威胁时,即使来不及关机,仅仅合上笔记本电脑的盖子、按下台式计算机的电源按钮或通过键盘快捷键锁定,VeraCrypt将主动擦除之(不过RAM中打开的文件仍不安全)。

通常来说,在即将遭遇威胁时关机对于加密设备是有利的,以便销毁RAM或安全模块中可能缓存的密钥,而一般人遭遇冷启动攻击是小概率事件。如有安全模块,请确认它是可信任的,对特定攻击者来说找不到泄露密钥的后门。例如,计算机上的TPM可能由特定国资企业生产,请思考是否信任之。